Startseite » Datensicherheit

Bild: Beispielhafte Illustration

Cybercrime, Cyberdefence, Cyber Analytics – es gibt eine Menge Buzzwords, die im Bereich der IT-Sicherheit genutzt werden. Sie haben alle eine Verbindung zur Onlinewelt, greifen jedoch keinen bestimmten Sachverhalt auf. Die Sammlung an wichtig klingenden Begriffen zeigt jedoch auch einen Trend, der höchste Aufmerksamkeit verdient!

Hackerangriffe sind heutzutage über alle Branchen hinweg an der Tagesordnung. Die steigende Zahl mobiler, vernetzter Systeme bringt zweierlei Folgen mit sich. Einerseits steigt der Bedarf an Maßnahmen zur Sicherung von Daten, vor allem in Unternehmen. Sie müssen ihre Systeme vor unerwünschten Zugriffen schützen, eine hohe Qualität und gleichzeitig dauerhafte Verfügbarkeit gewährleisten. Nur mit der Sicherstellung dieser drei Komponenten können Daten zu Informationen verarbeitet und mittels Analyse wertvoll eingesetzt werden. Andererseits steigen die Schäden durch Cyberkriminalität deutlich. Laut Bundeskriminalamt stieg der Schaden durch Cyberattacken allein in Deutschland auf über 203 Mrd. Euro pro Jahr.

Lange Rede kurzer Sinn – Datensicherheit ist Chefsache!

Datensicherheit beschreibt alle Maßnahmen mit dem Ziel, unternehmenseigene Daten zu sichern. Der zentrale Aspekt beim Einsatz von Sicherheitsmaßnahmen ist der Zustand der Daten zum Zeitpunkt der Sicherung:

Je nach Zustand bestehen unterschiedliche Möglichkeiten zum Schutz der Daten. Obwohl keine 100-prozentigen Sicherheitsmaßnahmen bestehen, kann kontinuierlich und strukturiert an der Verbesserung der IT-Sicherheit gearbeitet werden. Zunächst müssen alle Ausprägungen der Datensicherheit für einen möglichst umfangreichen Schutz bedacht werden.

Gerade im Zeitalter der vierten Industriellen Revolution, besser bekannt unter dem Begriff „Industrie 4.0“, rückt die Datensicherheit zunehmend in den Vordergrund. Von automatisierter Maschinendatenerfassung in der Produktion bis hin zur vollständig digitalisierten Smart Factory zirkuliert ein Vielfaches an Daten im Vergleich zu vergangenen Generationen.

Jede Ausprägung trägt einen Bestandteil zur Sicherheit der Daten im Unternehmen bei. Wird eine Ausprägung nicht beachtet bzw. nicht mit Maßnahmen versehen, schadet das ebenfalls allen anderen Sicherheitsmaßnahmen. Nur eine vollständige Betrachtung aller Ausprägungen bietet eine fundierte Basis zum Aufbau weiterer Schutzmechanismen.

Aufgrund von prozesstechnischen, physikalischen und baulichen Gegebenheiten ist Transport oft unvermeidbar und zählt daher zur notwendigen Verschwendung. Dennoch sollte Ihr Ziel sein, Transport so weit wie möglich zu reduzieren und Ihre Wege kurz zu halten.

Gespeicherte oder übertragene Daten werden gegen unbefugten Zugriff geschützt. Das heißt, dass nur Zugriff von autorisierten Personen auf gespeicherte Daten ermöglicht werden. Ebenso bei der Übertragung von Daten muss auf deren Sicherheit geachtet werden, damit keine Einsichtnahme erfolgen kann. In der Regel wird diese Ausprägung mittels symmetrischen oder asymmetrischen Verschlüsselungsverfahren abgesichert.

Sie beschreibt die Wahrung der Vollständigkeit und hohe Qualität der Daten. Diese werden anhand geeigneter Maßnahmen vor unerwünschten Veränderungen und Manipulation geschützt. Dazu zählt ebenso die Sicherung der Daten vor einem Verlust durch einen technischen Defekt. Zugriffskontrollen protokollieren den Zugang zu Daten und machen Veränderungen nachvollziehbar. Des Weiteren minimieren regelmäßige Daten-Backups das Risiko eines Datenverlustes.

Besteht ein Zugriffsrecht auf bestimmte Daten, sollten diese auch zu jeder Zeit vollumfänglich abrufbar und nutzbar sein. Dabei wird das Risiko eines Systemausfalls minimiert. Das erfolgt anhand einer synchronisierten Speicherform oder der Cloudnutzung.

Die Sicherstellung der Transparenz bedeutet in diesem Zusammenhang, dass die Herkunft der Daten und deren Nutzungsart nachweisbar sind. Eine klare Zuordnung sowie ein rechtskonformer Umgang wird sichergestellt und bspw. mithilfe einer Zugriffsprotokollierung ermöglicht.

Ein Nachweis über den Datenursprung stellt die Authentizität sicher. Die Identität der Daten festzustellen ist ebenfalls ein Aspekt der Integrität. Lässt sich der Ursprung feststellen, kann durch eine Überprüfung die Täuschung eines Empfängers ausgeschlossen werden. Die Identitätsprüfung erfolgt im digitalen Datenverkehr häufig über Verschlüsselungen, wie einer Public Key Infrastructure. Damit ist sichergestellt, dass Daten beim Abruf bzw. Versand unverändert beim richtigen Empfänger ankommen.

Die Wahrung der Datensicherheit im Sinne der Ausprägungen muss zwingend erforderlich in der gesamten Unternehmensstruktur implementiert werden. Um sämtliche Chancen der Betriebsdatenerfassung zu nutzen, sollten analysierte Daten nicht nur im Shopfloor-Management zum Einsatz kommen, sondern ebenso bei der Planung von Unternehmenszielen unterstützen. Der Kreislauf zwischen Datenerhebung und Berechnung von Plandaten enthält zudem Optimierungspotenzial für schlankere Prozesse.

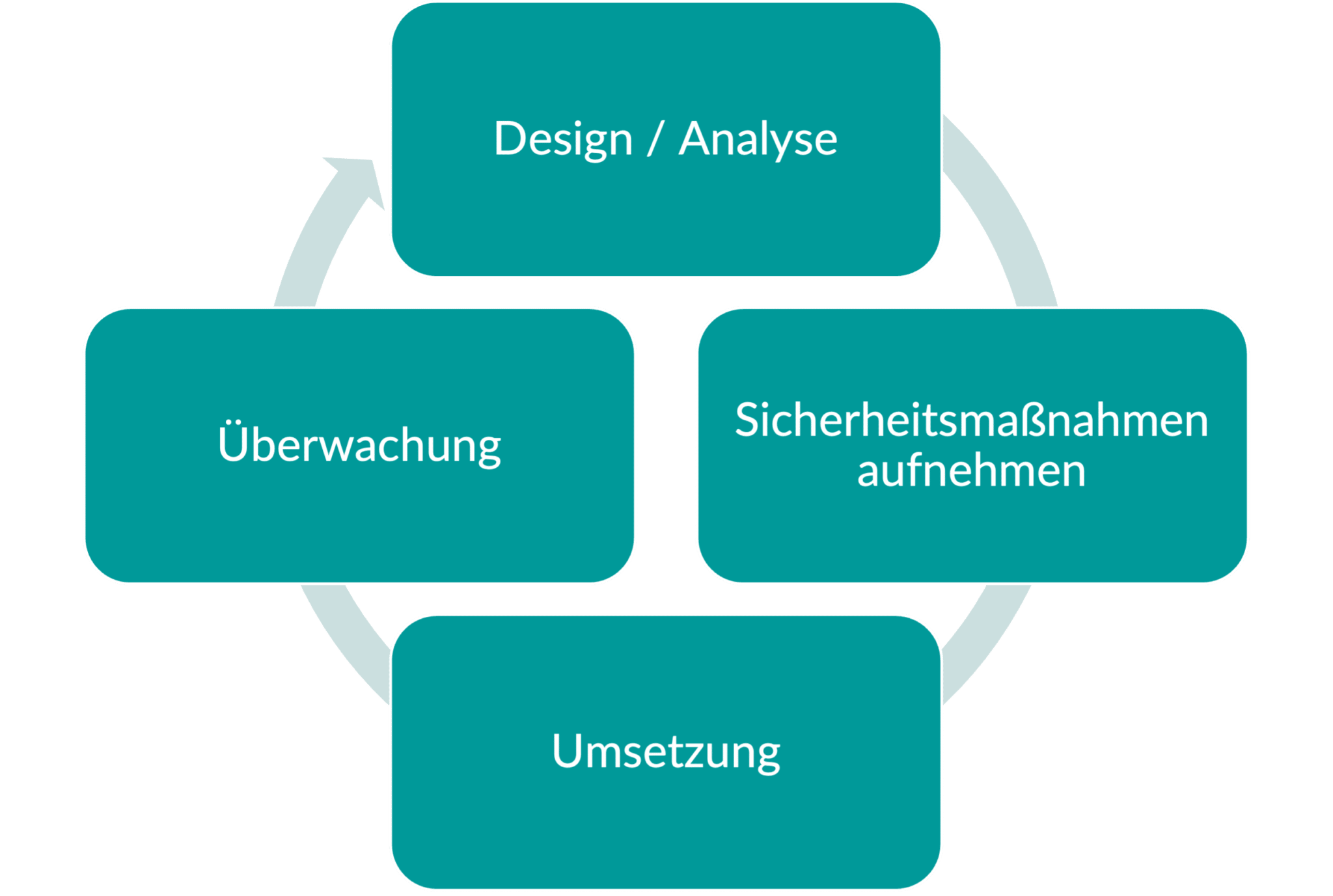

Das wäre zu einfach. Die Entwicklungen der digitalen Transformation schreiten schnell voran, was immer neue Möglichkeiten eröffnet – neben effizienten Neuerungen gibt es ebenso neue Wege, die unbefugten Zugriff ermöglichen könnten. Ziele der Datensicherheit müssen also stetig verfolgt werden. Die Identifizierung sowie Bewertung von Bedrohungen wird über wiederkehrende dynamische Prozesse aus angreiferzentrierter Sicht empfohlen.

Zunächst gilt es Ziele zu definieren, die im Sinne der Sicherheit erreicht werden sollen. Anschließend entwickelte Angriffszenarien decken mögliche Schwächen im System auf. Nach einem simulierten Angriff können Schwachstellen analysiert und Gegenmaßnahmen eingeleitet werden. Dieser Prozess läuft in regelmäßigen Abständen, nur somit gewährleistet der Prozess eine dauerhafte Optimierung.

Stehen einmal Planung sowie eine geeignete Strategie, muss sie nur noch umgesetzt werden. Herausragende Beispiele aus aller Welt zeigen, wie wichtig die Herangehensweise bei der Umsetzung ist, um nicht nur Kosten, sondern auch Nutzen zu generieren.

Die wichtigste Komponente! Mitarbeiter müssen für die Datensicherheit sensibilisiert werden. Sie müssen verstehen warum gewisse Prozesse vonnöten sind und sich den Ausmaßen ohne Datensicherheit bewusst sein. Erst dann besteht die Möglichkeit der ordnungsgemäßen Umsetzung. Nachdem Verständnis aufgebaut wurde, sind Schulungen abzuhalten und Kompetenzen aufzubauen.

Jedes Gerät, welches an ein Netzwerk angebunden ist, sollte hinsichtlich Sicherheitsstatus sowie Daten überprüft werden. Regelmäßige Statusprüfungen und Back-Ups erhöhen die Sicherheit mit einfachen Mitteln.

Die Sicherheitssoftware im Unternehmen muss selbstverständlich zu jederzeit auf dem aktuellen Stand sein. Die Durchführung regelmäßiger Updates muss zwingend zu einem festen Prozess heranwachsen.

Es sollte klare Definitionen von Arbeitsprozessen geben, anhand denen Zugangs- bzw. Zugriffsberechtigungen erteilt werden. Nur Personen, die wirklich Zugriff auf gewisse Daten für die Ausführung einer Tätigkeit brauchen, erhalten diesen auch.

Jeglicher entschlüsselte Zugang zu Unternehmensdaten sollte nur für die Zeit des Zugriffs erfolgen. Unternehmensangehörige sollten es als selbstverständlich ansehen, alle Geräte im Netzwerk mit starken Passwörtern zu sichern. Bei Entfernung vom Arbeitsplatz sind sämtliche Zugänge zu sperren.

Die Kombination aus Informationsbeschaffung und Sensibilisierung der Mitarbeiter bildet ein festes Fundament der Datensicherheit. Zusätzliche Sicherheitsstandards können darauf aufgebaut und stetig weiterentwickelt werden.

Anstatt sich der anfangs erwähnten Buzzwords zu bedienen, lohnt es sich mit dem Einsatz von Maßnahmen für die Datensicherheit auseinanderzusetzen.

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Google Maps. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen